Abgeordnete müssen IT-Kompetenzen haben

Nach vier Tagen offline gehen heute die Bundestags-Server wieder ans Netz. Wegen des Hackerangriffs wurde die Software neu aufgesetzt. Allerdings müssten nun auch die Abgeordneten selber für Sicherheit sorgen, meint der Informatik-Professor Norbert Pohlmann.

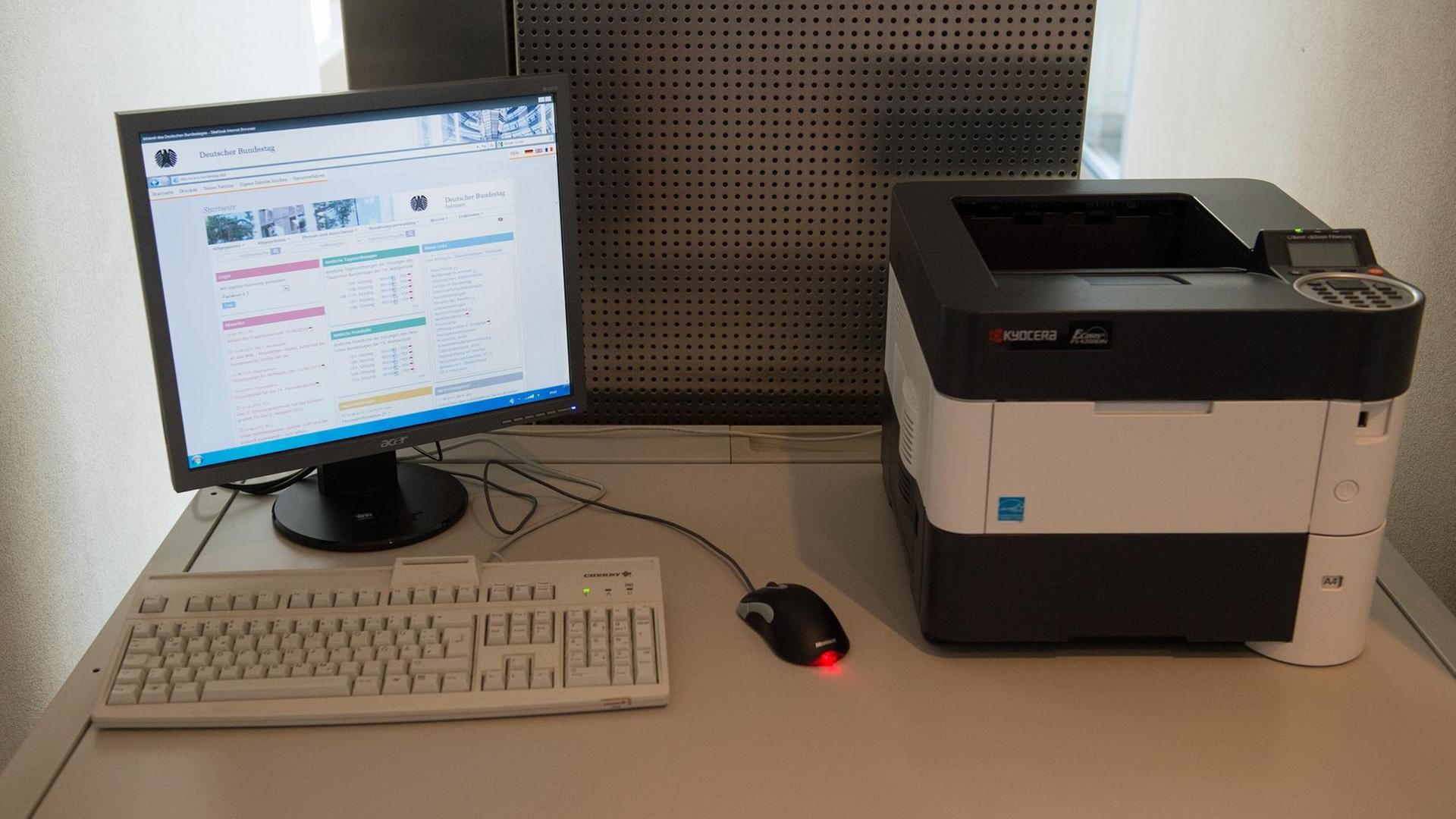

Die Arbeit der IT-Experten im Bundestag ist erst einmal getan. Jetzt kommt es auf die Abgeordneten an, damit ihr Netzwerk Parlakom nicht wieder gehackt wird - wie Anfang des Jahres geschehen. Gefragt seien IT-Kompetenzen, die die Bürger einer modernen Gesellschaft nun einmal haben müssten, sagt Norbert Pohlmann, Direktor des Instituts für Internetsicherheit an der Westfälischen Hochschule Gelsenkirchen.

Problematisch sei es, wenn Parlamentarier mit ihren eigenen Rechnern arbeiteten. Auch diese müssten "vernünftig strukturiert" werden, so Pohlmann: "Das müssen alle Abgeordneten des Deutschen Bundestags eigentlich kennen." Jeder müsse dafür sorgen, dass sein Computer sicher konfiguriert sei - unter anderem mit Antivirenscanner, Firewall oder einer verschlüsselten Festplatte. Die meisten Infektionen kämen über unsichere Webseiten oder als Anhänge in Emails.

Das vollständige Interview im Wortlaut:

Liane von Billerbeck: Im Deutschen Bundestag, da war es seit Freitag ziemlich ruhig. Klar, es sind Parlamentsferien und außerdem noch Wochenende, aber das war nicht der einzige Grund für die Stille – ebenfalls zur Ruhe beigetragen hat die Abschaltung des kompletten Bundestagnetzwerkes "Parlakom". Denn vor drei Monaten war aufgefallen, dass schon seit Jahresbeginn Hacker in das System eingedrungen waren und Zugriff auf die Daten bekommen hatten. Heute soll das System wieder neu aufgesetzt werden, wie es so schön heißt, und laut Bundestagsverwaltung "sauberer und sicherer" sein als zuvor.

Deren Wort in Gottes Gehörgang, kann man da nur sagen, und mancher fragt sich wohl auch, warum es so lange gedauert hat, bis man überhaupt zu so einer Maßnahme gegriffen hat. Wir wollen uns an dem Tag, an dem die Server wieder online gehen, erklären lassen, warum dieser Fall so kompliziert liegt, und zwar von Norbert Pohlmann: Er ist Leiter der Abteilung Informatik und Kommunikation am Institut für Internetsicherheit an der Westfälischen Hochschule Gelsenkirchen. Schönen guten Morgen!

Norbert Pohlmann: Schönen guten Morgen!

von Billerbeck: Drei Monate nachdem der Angriff auf die Bundestagsserver bemerkt wurde – weiß man denn inzwischen, wer die Angreifer waren und wie sie es geschafft haben, da rein zu kommen?

Pohlmann: Es gibt eigentlich nur richtige, gute Vermutungen. Es ist auf jeden Fall klar, dass Angreifer – und ob das jetzt kriminelle Organisationen, Spione oder Terroristen waren, vermutet man nur – , man geht davon aus, dass die Angreifer Schadsoftware installieren konnten und dass möglicherweise diese Personen, die das gemacht haben, aus Russland stammen.

von Billerbeck: Wie kommt man eigentlich zu solchen Erkenntnissen?

Pohlmann: Man kann diese Schad-Soft analysieren und man kann darüber feststellen, genau aus welchen Ländern die Programmierer kommen, die diese Schad-Soft geschrieben haben, weil dort immer Reste zu finden sind aus den Sprachen. Man kennt möglicherweise auch diese kriminellen Organisationen, die schon ähnliche Software geschrieben haben, man kann das analysieren. Also es gibt eine ganze Menge Hinweise, die da einem helfen, das zu identifizieren.

von Billerbeck: Das heißt, man erkennt die Hacker an ihren Handschriften.

Pohlmann: Genau.

von Billerbeck: Warum ist das aber so schwer, so einen Eindringling wieder los zu werden? Ich habe ja am Anfang gesagt, das hat also drei Monate gedauert, bis man überhaupt gemerkt hat, dass da jemand war, und jetzt hat es ja auch ein Weilchen gedauert, bis man das ganze System runterfährt, wieder hochfährt, neu aufsetzt, wie man sagt. Warum ist das so schwer?

Pohlmann: Ich glaube, es ist nicht so wahnsinnig schwer, es zu erkennen, also die Schadfunktion, dass die Daten ausgelesen werden und dass fremde Leute die Daten lesen können, das hat man ja dann wahrscheinlich auch vor drei Monaten entdeckt. Aber bei so einem komplexen Softwaresystem, was ja ineinander verschachtelt ist und was ja natürlich täglich genutzt wird, dort eine Strategie zu finden, zu sagen, wir müssen jetzt alles quasi von neu starten – weil Sie müssen sich vorstellen, so eine Software ist ja, sagen wir mal, gewachsen, da ist immer wieder neue Software zugekommen, und wir wissen, die Software verändert sich ja, wir machen ständig Updates, und die Software kommt ja von unterschiedlichen Herstellern, und irgendwann passt die nicht mehr so genau und da zu identifizieren, was ist jetzt eine Software, die man braucht und die man nicht braucht, das wird immer komplexer.

Von daher ist natürlich der sicherste, der einfachste und der zielgerichtete Weg, zu sagen, wir löschen alles und setzen so ein System neu auf mit der neuesten Software, mit der Software, die wir wirklich nur brauchen. Die Vorgehensweise scheint aus meiner Sicht sehr sinnvoll und vernünftig zu sein, und es wäre schön, wenn man das immer wieder mal machen könnte, und das ist natürlich bei so einem Dauerbetrieb unheimlich schwer, und das haben die jetzt gemacht, und ich finde, das ist auch ein richtiger Weg.

Es gibt zunehmend Schadsoftware, die sich in der Hardware versteckt

von Billerbeck: Es war ja sogar die Rede davon, dass es nicht nur um die Software geht, sondern dass man auch die Hardware, also die Computer austauscht.

Pohlmann: Genau, das ist natürlich jetzt immer wieder eine Frage, genau wo hat sich die Schadsoftware versteckt. Typischerweise ist die Schadsoftware ein Teil Software wie alle anderen auch, es ist schwer, sie zu identifizieren, aber wenn man sie gefunden hat, dann kann man sie halt auch löschen, entfernen. Es gibt aber auch zunehmend Schadsoftware, die sich in der Hardware versteckt, zum Beispiel auf einer Festplatte, und dann würde ein Softwareupdate nichts nützen, weil nachdem die Software neu ist, würde die Schadsoftware aus der Hardware wieder rauskommen und man hätte sie wieder. Das ist natürlich ein Punkt, den man kontrollieren muss, von welcher Art die Schadsoftware, woher sie kommt und welche Funktion sie hat, sich zu verstecken, und dann kann man das entsprechend entscheiden, ob man Hardware tauschen muss oder nicht.

von Billerbeck: Nun sind Sie Profi, was IT-Sicherheit angeht – erklären Sie uns Laien doch mal bitte, was die IT-Verwaltung des Bundestages da jetzt über das Wochenende genau getan hat.

Pohlmann: Genau, was sie höchstwahrscheinlich getan haben, ist, dass sie die Software komplett gelöscht haben und dann die Software Schritt für Schritt wieder aufgebaut hat, dass sie tatsächlich nur Software installiert hat, die gebraucht wird. Solche Softwarepakete heutzutage, die haben ja wahnsinnig viele Funktionen, die man vielleicht gar nicht braucht. Und Software, die man nicht braucht, ist immer wieder gefährlich, dass darüber angegriffen wird und dass man dann halt so konfiguriert, wie man es wirklich nötig hat.

In so einem gewachsenen Betrieb ist gerade insbesondere die Rechteverwaltung nicht ganz trivial, wenn ich mehrere tausend Benutzer habe, die genau mit ihren Rechnern zu identifizieren, denen die Rechte zu geben, die sie wirklich nur brauchen. Das ist eine komplexe Aufgabe. Das kontinuierlich zu pflegen ist nicht so ganz einfach. Das jetzt einmal richtig aufzubauen und richtig zu konfigurieren, macht einfach Sinn, und sich dann noch ein Konzept zu überlegen, wie man das so gut wie möglich, langfristig so sauber wie möglich konfiguriert hält, das ist schon eine anspruchsvolle Aufgabe, und das haben die gerade jetzt getan.

Der Benutzer muss dafür sorgen, dass sein Computer sicher konfiguriert ist

von Billerbeck: Tja, und diese anspruchsvolle Aufgabe, die ist ja nicht zu Ende. Was müssen die denn nun machen, damit sich so ein Hackerangriff nicht wiederholt in kürzerer Zeit?

Pohlmann: Das hatte ich ja quasi schon angedeutet – so eine Software, die lebt, die muss verändert werden, und das kontinuierlich sicher zu halten, ist eine anspruchsvolle Aufgabe. Da braucht man Experten, die das verstehen und die in der Lage sind, das umzusetzen. Das ist der eine Part. Der andere Part ist der, dass man sagen muss, wie kommt so eine Software in so einem großen komplexen System rein.

Dann kommt natürlich auch der Benutzer mit ins Spiel, und der Benutzer hat dann mehrere Aufgaben, für die er sorgen muss. Er muss dafür sorgen, dass sein Computer, Notebook, Pad oder Smartphone sicher konfiguriert ist – und sicher konfiguriert ist heute, ich habe einen Antiviren-Scanner, ich habe eine "personal firewall", ich habe ein automatisches Update eingestellt, ich verschlüssele vielleicht meine Festplatte oder mache sorgfältig Backups, damit ich ...

von Billerbeck: ... und das machen alle Abgeordneten des Deutschen Bundestages?

Pohlmann: Das müssen alle Abgeordneten des Deutschen Bundestages eigentlich kennen und müssen das zusammen mit der Administration absprechen und umsetzen. Viele Dinge sind automatisiert, aber es muss anfangs mal gemacht werden. Man hat dann immer das Problem, dass die Bundestagsabgeordneten natürlich möglicherweise mit ihren eigenen Rechnern arbeiten und wollen.

Die meisten Infektionen kommen von unsicheren Webseiten

von Billerbeck: ... ja, oder USB-Sticks oder so.

Pohlmann: Genau. Das muss vernünftig strukturiert werden. Dann ist natürlich auch noch der Mensch selber ... Die meisten Infektionen kommen von unsicheren Webseiten, also wo ein Abgeordneter irgendwo surft und irgendwo draufklickt oder über einen Anhang in der E-Mail, dass man da draufklickt. Da ist einfach ein Stück die Kompetenz, mit der Internettechnologie umzugehen, das ist enorm wichtig. Und wenn ich zum Beispiel auf einer Webseite bin, auf einen Link klicke, dann kann ich mit der Maus darüber gehen und kann sehen, wo geht das eigentlich hin. Das kann man kontrollieren, das wissen viele Leute nicht, aber das ist enorm wichtig, dass man das weiß.

Aber auch wenn ich eine E-Mail bekomme, dann, wenn ich überhaupt nicht weiß, woher das kommt, dann auch zu sagen, ich lösche die lieber, weil da kann Malware versteckt sein. Das sind Kompetenzen, die die Bürger oder die Mitarbeiter einer modernen Gesellschaft kennen müssen. Das ist nicht trivial und da braucht man eine starke Konzentration zu, und das ist einfach das, was wir alle können und wissen müssen, und das müssen die Politiker auch tun.

von Billerbeck: Norbert Pohlmann, IT-Sicherheitsexperte von der Westfälischen Hochschule Gelsenkirchen. Heute geht das parlamentsinterne Netz also wieder ans Netz, soll wieder funktionieren und auch nicht mehr von fremden Eindringlingen bevölkert sein. Danke Ihnen!

Pohlmann: Gerne!

Äußerungen unserer Gesprächspartner geben deren eigene Auffassungen wieder. Deutschlandradio Kultur macht sich Äußerungen seiner Gesprächspartner in Interviews und Diskussionen nicht zu eigen.